「Emotet」は不正なメールから感染するマルウェアです。

Emotetは、日本国内でも猛威をふるい、JPCERTコーディネーションセンターの発表によれば、国内で3200もの組織の感染が確認されています。

日本を含め200ヵ国以上で被害が確認されているEmotetの被害総額は、25億ドルとも言われており、感染させるための手口も巧妙化しています。

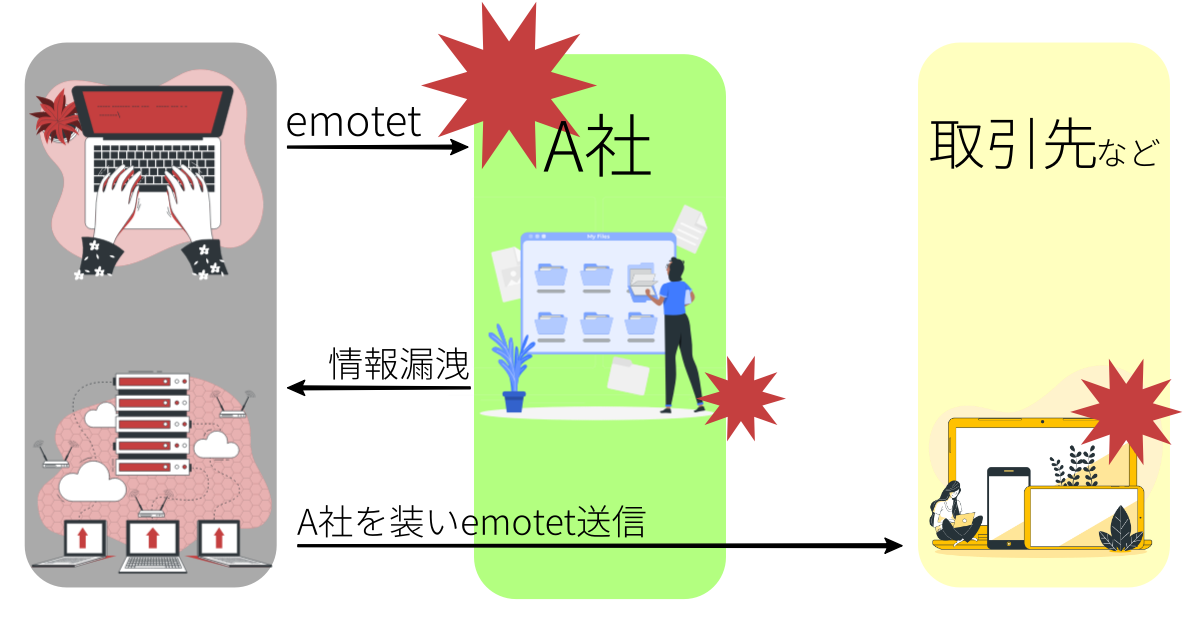

Emotetの恐ろしさは、抜き取ったメールアカウントやパスワードをもとに、別のユーザーに向けて自己増殖を繰り返しつつ攻撃を仕掛ける点にあります。

会社で利用しているデバイスでEmotetに感染してしまうと、取引先やお客様の情報が抜き取られ、自身のデバイスが感染の起点になる可能性があります。

また、Emotetに感染したデバイスは、他のマルウェアに対してのセキュリティも脆弱になり、Emotet以外のマルウェアに感染する危険性も増加してしまいます。

この記事では、Emotetに関する概要や、感染を防ぐために企業で取り組むべきメールセキュリティの施策について解説しています。

ウェブが発達した現在では、メールはビジネスをする上で欠かせないツールになっていますが、その一方で脆弱なセキュリティを狙った悪質なマルウェアがあることも確かです。

自分のデバイスはもちろん、取引先・お客様を巻き込んだ大惨事を引き起こさないように、Emotetに関する知識や防御策を身につけておきましょう。

Emotetとは?

Emotetは、2014年から確認されているマルウェアで、版権当初はオンライン銀行のアカウント譲歩を不正に抜き取ることを目的としたバイキング型のトロイの木馬でした。

その後、2017年頃から自己拡散能力をアップデートしただけでなく、Emotet以外のマルウェアを拡散させるためのプラットフォームとしても作動するようになりました。

自己増殖が可能なため、ホストプログラムを介さずに他のデバイスに侵入し増殖を繰り返します。

また一度Emotetに感染してしまうと、他のウイルスにも感染する可能性が高くなるため、危険性が高いマルウェアとして知られています。

Emotetが初めて確認されたヨーロッパを中心にサイバー犯罪を取り締まるEUROPOL(欧州刑事警察機構)の活動によって、一時はEmotetのテイクダウンが報告されました。

しかし2021年11月頃から再びEmotetの活動が確認され、これまで以上に巧妙化した手口でマルウェアに感染させ、個人情報が抜き取られるといった被害が報告されています。

Emotetの感染手口

Emotetの恐ろしさは、自己増殖によりネットワーク内で爆発的に拡散するだけでなく、マルウェアへ感染を気づかせない巧妙な感染手口にもあります。

Emotetの感染には以下のような手口が使われています。

- 「RE:」などを件名につけメールの返信を偽装する

- Excel・Wordの「コンテンツの有効化」を利用する

- ZIPファイルに添付しセキュリティをすり抜ける

上記のような手法は、どれも感染元となったデバイスのアドレスや送信者名を利用し送信されます。

そのため、受信者側からはEmotetに感染したばら撒きメールであることが見破りづらくなっています。

これまでにやり取りをしていた相手からのメール、と勘違いさせておいて「請求書」や「契約証」などの件名をつけたファイルを展開させてEmotetを感染させるのです。

ニュースサイト「INTERNET Watch」によれば、過去に取引先と行ったやりとりを引用した上でEmotetを忍ばせたExcelファイルを添付し「コンテンツの有効化」をクリックさせるという手口も報告されています。

このようにEmotetに感染したメールは、正規のメールとの区別がしづらいため、怪しいメールを受信しないような施策をあらかじめ実行しておく必要があります。

Emotetの危険性は?被害として考えられるもの

Emotetの感染により、以下のような被害が報告されています。

- デバイスに紐付けられているメールアカウントやパスワードが盗まれる

- 社内の他の端末に感染が拡大する

- ランサムウェアなどのマルウェアに感染する

- 取引先やお客様に自社を語りEmotetを添付したメールを送信される

それぞれについて詳しく解説していきましょう。

デバイス内の情報が盗まれる

デバイスに侵入したEmotetは、デバイス内に保存・紐付けされている情報を不正に取得します。

盗み出される情報は以下のようなものがあります。

- メールアドレス

- パスワード

- 氏名・住所

- 社内ネットワークのログイン情報

取引先やお客様の個人情報を流出させてしまうと、感染元の企業は賠償請求や取引停止を申し渡される可能性もあるので注意が必要です。

また、ブランドイメージの低下も免れないでしょう。

情報漏洩の責任を取らなければならないだけでなく、その後のビジネスにも影響があることは間違いありません。

社内の他の端末に感染が拡大する

Emotetには「ワーム」と呼ばれる自己増殖をするマルウェアと同じ機能があります。

そのため元となるデバイスに感染後、次のデバイスに向けて複製を作り爆発的に感染を拡大させます。

社内で利用しているネットワークやクラウドシステムはEmotetの標的となりやすく、感染した端末から他のデバイスに向けて感染を拡大させていきます。

ランサムウェアなどのマルウェアに感染する

Emotetには、自身をプラットフォームとして他のマルウェアを勝手にダウンロードする機能もあります。

Emotetの感染により、意図せず感染させられたマルウェアには「ランサムウェア(身代金要求型ウイルス)」などが報告されています。

ランサムウェアに感染すると、自身のPCやファイルがロックされ、その解除を条件に金銭を要求されます。

2022年3月にはタイヤ大手の「ブリヂストン」がランサムウェアによる攻撃を受けたことが報告され、一部システムをネットワークから遮断するなどの対応に追われたそうです。

取引先やお客様に自社を語りEmotetを添付したメールを送信される

盗み取った情報をもとに、メールアドレスや企業名などを悪用し、紐付けられているアカウントに向けて、Emotetを忍ばせたメールをばら撒きます。

自社のEmotet感染が原因となり、取引先やお客様に被害が発生した場合、お詫びや注意喚起のコンテンツ作成・配信だけでなく補償の対象にもなるでしょう。

Emotetの被害が拡大する中でメールセキュリティにも動きが?

ここまで解説してきたように、Emotetは次の感染元を探しつつ自己増殖を繰り返していくため、爆発的に感染が拡大する恐れがあるマルウェアです。

Emotetの被害を防ぐには利用者への注意喚起などの浸透も勿論ですが、メールを提供するプロパイダー側も何らかの対策を打つことも考えられます。

例えばフリーメールアドレスとして利用者が多いGmailでは、運営するGoogleによるセキュリティアップデートが頻繁に行われており、ユーザーのアカウント保護に力を注いでいます。

GoogleはGmailのセキュリティに関して「セキュリティガイド」を公開しており、Emotetのようなマルウェア対策を日々行っていることが伺えます。

感染拡大を続けるEmotetへの具体的な対策はまだ発表されていませんが、Googleユーザーが集まる「Googleコミュニティ」では2022年のEmotet拡大を受けて、Gmailの受信セキュリティが強化されたことを実感しているユーザーの声も見られます。

もし、Emotet対策としてGmailのようなメールプロバイダーが対策を打つ場合は、安全性が確認できたメール以外は受信しない設定を導入することでしょう。

上記のようなセキュリティ体制は、SPFやDKIMといった送信ドメイン認証を前提とし、対応していないメールは問答無用で受信されなくなってしまう可能性があります。

今後、Emotetの蔓延状況によってはこのような動きはGmailだけでなく、フリーメール全般に広がることも十分に考えられます。

これまでと同じように円滑なメール業務を行うためにも、セキュリティ環境の整備や、Emotetをはじめとするマルウェアの最新知識の収集を行いましょう。

メールセキュリティの変化は企業にどう影響するのか

ビジネスに影響を及ぼすレベルのマルウェアの拡大により、近い将来各社メールプロバイダーはメールセキュリティを強める可能性が十分にあり得ます。

特に影響を受ける分野は「一斉送信」です。一斉送信は元々スパムメールと見なされやすく、専用のシステムを用いて送信しないと到達率が低くなる特徴があります。

従来から届きにくい一斉送信ですが、メールプロバイダーのセキュリティ強化によりますます届きにくい状況になった場合、どのように対応をすべきでしょうか。

メール配信システムの活用

メール配信業務がある企業で、Emotetを含むマルウェア対策として推奨されるのは、DKIMやSPF対策ができる「メール配信システム」の利用です。

メール配信システムとは、一斉送信に特化したツールを提供しているサービスですが、情報漏洩を防ぐために高いセキュリティのもとメール配信を行うことができるシステムでもあります。

先述したように、Gmailをはじめ多くのウェブメール・メーラーではEmotetの感染拡大を重く受け止め、セキュリティ対策が不十分なメールは受信できないような環境に移行することが予想されます。

一斉送信は集客や業務連絡で利用されることが多いため、相手のメールボックスに届かなくなってしまうと、業務に多大な影響を及ぼしてしまうことでしょう。

GmailやOutlookなどでもDKIM・SPFなどの対策をしてはいますが、大量のメールを一斉送信する想定で構築されているサービスではありません。

一斉送信のセキュリティを重視する場合は、一斉送信専用のシステムを利用する必要があります。

ただし、メール配信システムの中にはDKIMやSPFを採用していないものもあります。

これらのセキュリティ対策は、どちらか一方ではなく両方に対応することで効果を最大限発揮することができます。

メール配信システムを選ぶ際は、DKIMとSPFの両方を採用しているメール配信システムを選ぶようにしましょう。

まとめ

Emotetは、自己増殖機能をもったマルウェアです。

Emotetに感染することで考えられる被害は以下のようになります。

- 保有しているデータが第三者に流出する

- 保有しているアドレスに向けて自社のアドレスからEmotetに感染したメールが配信される

- ランサムウェアなどのマルウェアに感染しやすくなる

既に世界的な問題に発展しているEmotetの感染拡大を受け、Gmailでは設定したセキュリティの要件を満たしていないメールを受信しない方針に転換をしつつあります。

まだまだ少数のユーザーからの報告ではあるものの、今後その方針は他のメールソフト・ウェブメールでも適用されることが予想されます。

この変化により一斉送信は、特にメールが受信されづらい環境になることでしょう。

今後、このような事態に対応していくためにも、DKIMやSPFなどを採用した環境からのメール配信が必須になります。

上記のようなセキュリティを兼ね備え、その上で集客などにも便利なツールを使用することができるのがメール配信システムです。

ただし、メール配信システムの中には、DKIM署名がないものも散見します。

メール配信システムを採用する際は、以下のメール配信システムを参考にセキュリティが万全でなものを選ぶようにしましょう。