現代では、社内外を問わずテキストコミュニケーションの重要性は増すばかりです。 チャットツールが普及した現在でも、ビジネス連絡の主役はやはり「メール」。「ビジネスメール実態調査」などのデータを見ても、仕事で最も使われるツールとしてメールは常に上位にあり、その信頼性はビジネスの根幹を支えています。

『ビジネスメール実態調査2018』の調査によると、仕事関連の連絡をする際に利用するツールは「メール」と「電話」が最も多く、SNSが発達した今でもビジネスにおけるメールの重要性を示しています。

しかし、メールの利用した詐欺である「なりすまし」はメールを取り巻く課題の一つです。ビジネスでよく利用するコミュニケーションツールだからこそ、取引先や社員に迷惑をかけないようになりすましメールに対する知識や対策は、不可欠と言っていいでしょう。

この記事では、なりすましメールの仕組みや見分け方、対策について解説します。

目次

なりすましメールとは?

「なりすましメール」とは、詐欺などを目的に第三者が企業などの名前を装い配信するメールのことです。本文内の文章やリンクから悪徳サイトに誘導し、個人情報や機密情報を盗むことが目的です。 個人レベルではクレジットカードの情報や口座のパスワード情報を盗まれる、などの被害が発生しています。

また、企業レベルになると取引先のメールアドレスを使って送られてきたなりすましメールに気がつかず、3億円以上ものお金を騙し取られるという被害も発生しています。 メールを使うのであれば、なりすましへの対策は急務となります。

メールの「封筒」と「便箋」の仕組み

「なぜ、他人のメールアドレスを勝手に名乗って送信できるのか?」 その答えは、メールという仕組みが作られた当初の設計にあります。

郵便の手紙を想像してみてください。封筒の裏に書く「差出人の名前・住所」は、投函する人が手書きで自由に書くことができます。極端な話、全くの嘘を書いてもポストに投函すれば相手に届いてしまいます。 メールもこれと同じで、送信時に設定する「差出人情報(ヘッダーFrom)」は、送信者が自由に書き換えることが可能です。ハッキングなどの高度な技術を使わなくとも、表示上の名前やアドレスを偽ることは、仕組み上とても簡単にできてしまうのです。

被害は金銭だけではない!「ビジネスメール詐欺(BEC)」の脅威

なりすましメールの中でも、特に企業にとって脅威となるのが「ビジネスメール詐欺(BEC)」です。 これは、経営幹部や取引先になりすまして、偽の口座への送金を指示したり、機密情報を盗み出そうとする巧妙な手口です。

前述した3億円の被害事例のように直接的な金銭的損失が発生するリスクはもちろんですが、さらに恐ろしいのは「信用の失墜」です。もし自社がなりすましの踏み台にされ、取引先や顧客にウイルスメールをばら撒いてしまった場合、「セキュリティ管理が甘い会社」というレッテルを貼られ、長年築き上げたブランドイメージが一瞬で崩壊する危険性があります。

なりすましメールの仕組み

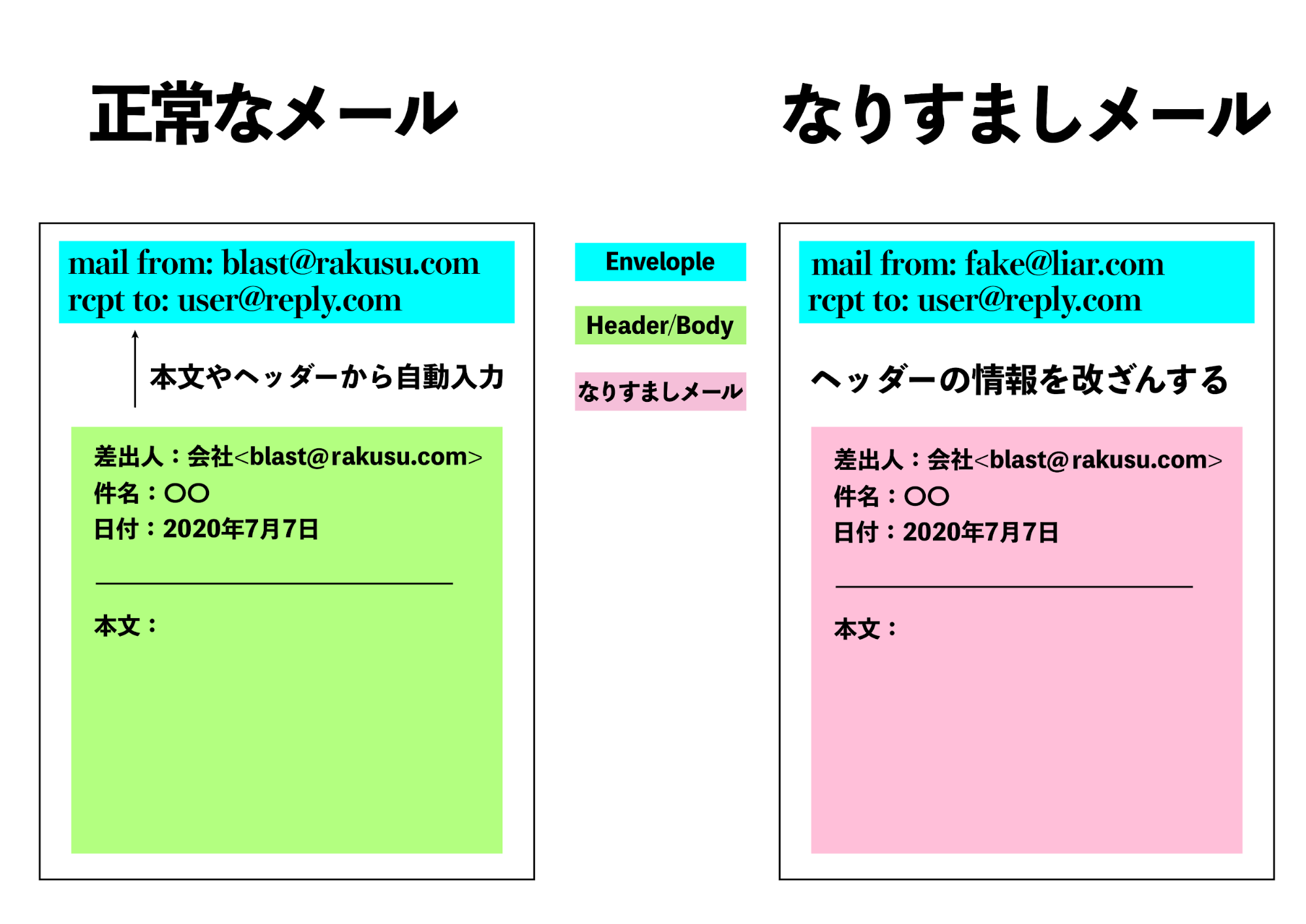

なりすましメールは、Eメールが「Envelope(封筒)」「Massage Header(ヘッダー)」「Massage body(本文)」の3つの構成に分かれてることを利用して送信されます。例えるなら、宛先が記載してある封筒と、その中身の手紙(ヘッダーと本文)と言ったところでしょうか。

封筒に記載される情報はメール作成時の「送信者のメールアドレス」「件名」「送信日時」などのヘッダー・本文から自動で入力されます。ミスでもない限り、受信者も送信者も封筒部分に注目することはほとんどありません。

なりすましメールを送信する人は、この特性を利用し、自分の情報が乗っているEnvelopeをそのままに、Headerを書き換えなりすましメールを送信します。

上の画像を見てみましょう。正常なメールでは、ヘッダー部の差出人アドレスが自動で入力されているので、Envelopeにも同様のアドレスが記載してあることがわかります。

しかし、なりすましメールでは宛先が「会社(blast@rakusu.com)」であるにも関わらず、Envelopeには「fake@liar.com」というメールアドレスが記載されています。第三者がヘッダー部分を書き換えたことによる、なりすましメールの完成です。

メールの送信を担当するサーバーであるSMTPサーバー(Simpe Mail Trancefar Protocol)はEnvelopeの情報のみを確認し、メールの本文やヘッダーとEnvelopeの照合は行わないので、相手の受信ボックスに届いてしまうのです。

本当の差出人はどこ?「Return-Path」で見破る

では、どのようにして「なりすまし」を見破ればよいのでしょうか。 通常のメールソフトの画面では、偽装されたヘッダー情報(From)しか表示されませんが、メールの「詳細ヘッダー(ソース)」を確認することで、エンベロープに記載された本当の情報を覗き見ることができます。

確認すべき項目は「Return-Path(リターンパス)」です。 Return-Pathには、メールが不達だった場合に返送される先、つまり「エンベロープ上の本当の差出人アドレス」が記載されています。

- From(表示上の差出人): president@your-company.com(自社の社長)

- Return-Path(実際の差出人): spammer@suspicious-domain.com(謎のアドレス)

このように、FromとReturn-Pathのアドレスが全く異なる場合、そのメールは十中八九「なりすましメール」であると判断できます。怪しいと感じたら、まずは詳細ヘッダーを開いてこの項目をチェックする癖をつけましょう。

なりすましメールが自分のアドレスから届く「自称ハッキングメール」の正体

「自分が送ってもいないのに、差出人が自分になっている」。まるでホラーのような現象ですが、これには電子メールの仕組み上の「脆弱性(弱点)」が関係しています。結論から言うと、現在のメールの仕様では、技術的なスキルが少しあれば、誰でも簡単に「差出人(From)」を偽装してメールを送ることができてしまうのです。

メールの「エンベロープ(封筒)」と「ヘッダ(便箋)」の違いこの仕組みを理解するには、メールを「手紙」に例えると分かりやすくなります。 手紙を送る際、以下の2箇所に名前を書くことができます。

- エンベロープ(封筒) 郵便局員(メールサーバー)が配送のために見る、実際の宛先や差出人情報。

- ヘッダ(便箋・中身) 受信者が手紙を開いた時に見る、手紙の冒頭や署名に書かれた差出人情報。

通常、この2つは一致していますが、悪意のある送信者は「封筒の差出人は自分のアドレス、便箋の差出人(From)だけターゲットのアドレス」と書き換えて投函します。 郵便受けに届いた手紙(受信トレイのメール)を見る時、私たちは封筒ではなく、まず便箋の「差出人」を見ます。そのため、「自分から届いた!」と錯覚してしまうのです。これが、なりすましメールの基本的なカラクリです。

本当に乗っ取り?「ログイン履歴」での確認方法

「仕組みは分かったけれど、本当にアカウントに不正ログインされていないか心配」という場合は、利用しているメールサービスの「ログイン履歴」を確認するのが確実です。Google(Gmail)やMicrosoft(Outlook)などの主要サービスには、最近のアクティビティを確認できる機能があります。

- Google: Googleアカウント管理画面の「セキュリティ」>「お使いのデバイス」または「最近のセキュリティ アクティビティ」

- Microsoft: Microsoftアカウントの「セキュリティ」>「サインイン アクティビティ」

ここで、「身に覚えのない場所(海外など)」や「使っていないデバイス」からのログイン履歴がなければ、あなたのアカウント自体は乗っ取られていません。そのメールは単なる「表示上のなりすまし」ですので、まずは安心してください。

「Emotet(エモテット)」などのウイルス感染の可能性

アカウント自体が無事でも、あなたのメールアドレスがスパム業者に漏れている可能性はあります。 特に注意が必要なのが、「Emotet(エモテット)」などのマルウェア(ウイルス)です。

これは、過去にメールのやり取りをしたことがある「知人や取引先のパソコン」がウイルスに感染し、そこに入っていたアドレス帳データが盗まれることで発生します。 あなたのパソコンが感染していなくても、あなたの名前やアドレス情報が盗まれ、それを元に「あなたになりすましたメール」がばら撒かれてしまうのです。この場合、あなた自身が送信を止めることは難しいため、後述する根本的なセキュリティ対策(DMARCなど)が必要になってきます。

関連記事:Emotetとは?Emotetによるメールセキュリティの大幅な影響についても解説

なりすましメールの手法

なりすましメールの手法で「フィッシング詐欺」や「ワンクリック詐欺」、「キーロガー」という言葉を聞いたことがあるでしょうか。これらを実例を踏まえながら、ご紹介します。

フィッシング詐欺

フィッシング詐欺とは、有名人や企業などになりすまし個人情報を盗み取る手法です。典型的な手口としては、クレジットカード会社などに扮したメールをユーザに送りつけ個人情報を盗むものがあります。

ユーザーを本物のサイトにそっくりな悪徳サイトに誘導するために「情報確認」「パスワードの変更」などと称した文章が送られてくることが多いです。リンク先のサイトではカード番号や口座番号を入力するように促し、入力された情報を盗み取ります。

個人に向けてだけでなく、取引先になりすましたフィッシング詐欺が会社のメールボックス宛に送信されてくることもあるので注意が必要です。この手口によって、口座情報などが流出してしまうと、お金が抜き取られる、サイトのパスワードを変えられてしまうなどの被害が発生します。

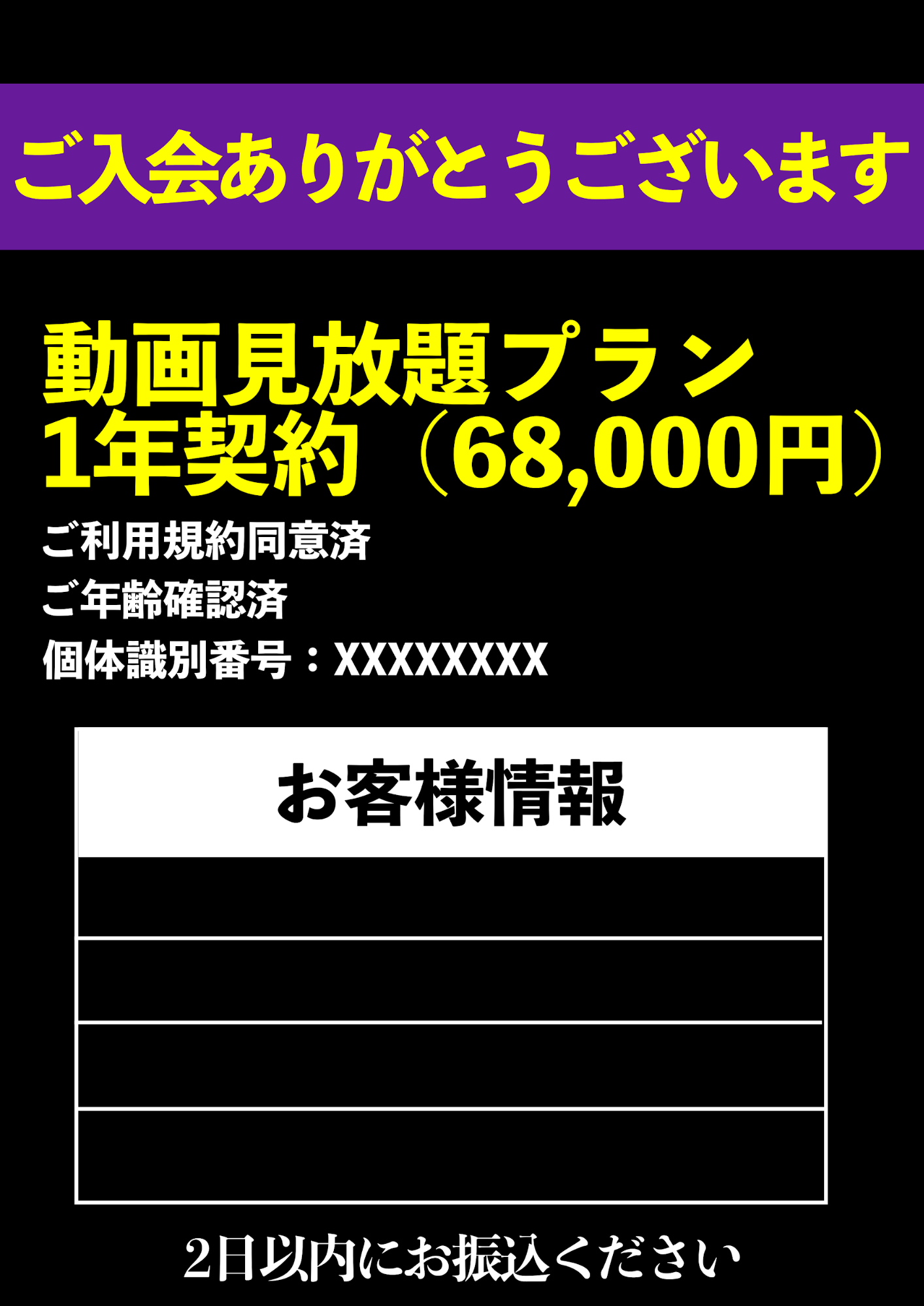

ワンクリック詐欺

なりすましメールのなかにリンクを準備し、クリック先で架空請求を行う手口です。

「当選が確定しました」などのタイトルのメールが届き、本文内のリンクをクリックすると「会員登録完了」や「◯月◯日までにご入金ください」と言った文章が表示されます。

ワンクリックで請求されるものだけでなく、何度かリンクをクリックさせ、被害者自身が同意をしたように思わせる手口もあります。

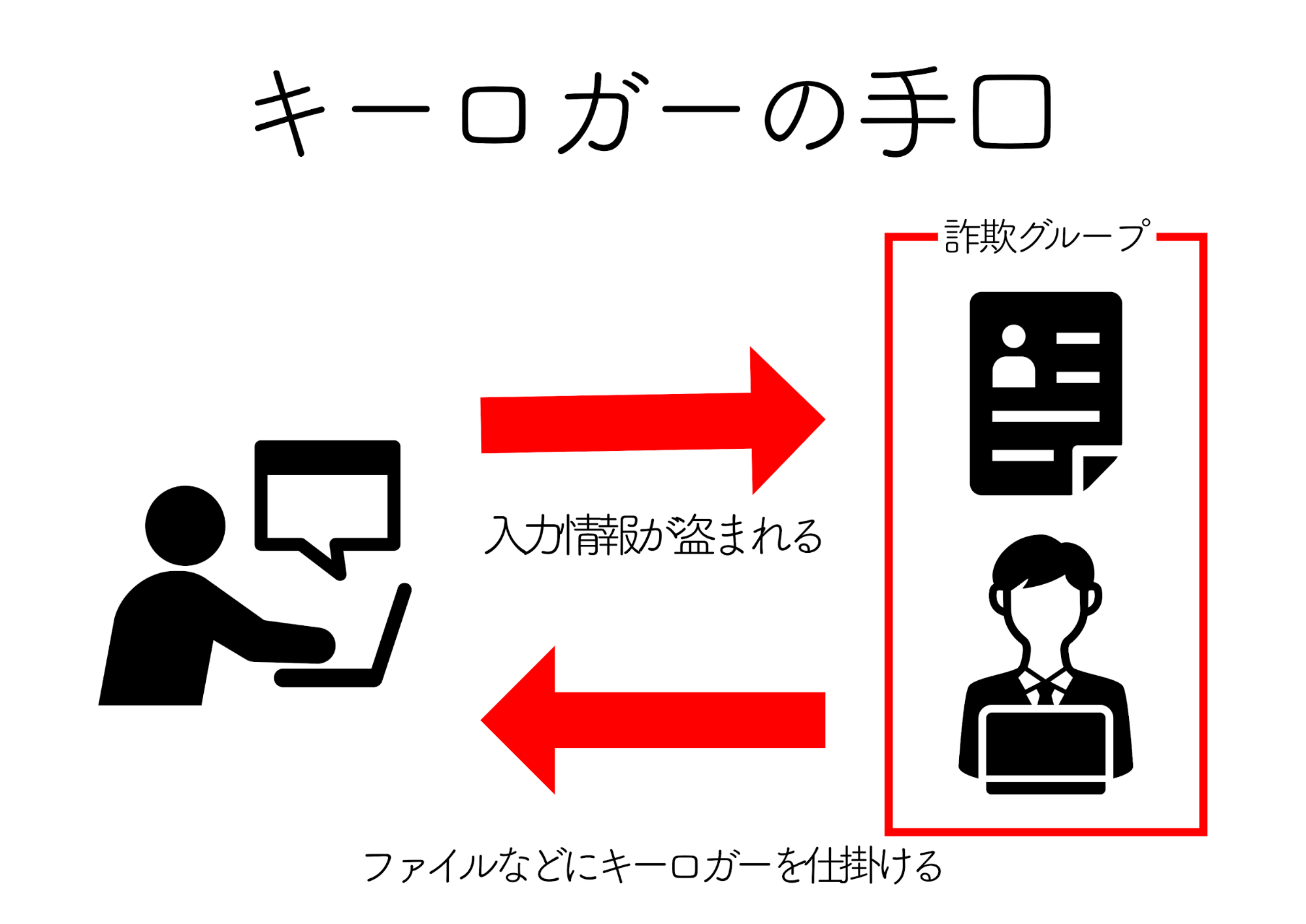

キーロガー

キーロガーとは、キーボードの操作などを記録するプログラムやソフトのことです。キーロガーをなりすましメール経由で相手のパソコンにインストールさせることで、相手のキーボード情報を搾取し、個人情報やパスワードを盗み出します。

メールにダウンロード用のURLを貼り付ける手口もありますが、添付ファイルにソフトを忍ばせ、クリックした際にダウンロードさせるのが一般的です。

なりすましメールの見分け方

ここからは、なりすましメールによる被害を防ぐために、なりすましメールの見分け方について解説をしていきたいと思います。

アドレスに不審な点がないか確認する

なりすましメールは、個人だけでなく企業を装った件名、アドレスで送信されます。最近見られるなりすましメールの例には、アマゾンを装ったものがあります。

正式にアマゾンから送信されたメールですとメールアドレスは「@amazon.co.jp」のようなドメインになりますが、安易に偽装したスパムメールでは「@hogehoge.co.jp」といった形となり、本来のドメインと何ら関係ない文字列がドメインとして使われている場合があります。

身に覚えのない請求などがメールで届いた場合は、アドレスや送信者が正しいものになっているか、公式ホームページなどで確認しましょう。

添付ファイルのURLを確認する

メールアドレスだけでなく、添付されているURLにも注意が必要です。なりすましメールの多くは、本文に記載されているURLをクリックさせ個人情報を盗み取ります。

これまでの事例としては、銀行などの担当者になりすまし、「取り急ぎこちらのご確認をお願いいたします」などの言葉を添える事で、不正なURLに誘導する手口がありました。

大手銀行のホームページへのリンクであれば、「https://www.mizuhobank.co.jp(みずほ銀行)」や「https://www.smbc.co.jp(三井住友銀行)」の様に、正式なホスト名・ドメイン名から始まります。

企業や取引先から送信されてきたURLに違和感を感じた場合は、正式なURLを確認しましょう。

なりすましメールへの対策

ここからは、自分がなりすましメールの被害を受けないための対策をご紹介したいと思います。

拒否設定

スマホや携帯のキャリアでは、なりすましメール・迷惑メールを拒否する設定をすることができます。

この設定を有効にすることで、SPFやDKIM署名に引っかかったメールは、自身のメールサーバーには届きにくくなるでしょう。

一方で、場合によってはメルマガなどの登録の際に、自動変装されてくるはずのメールが届かないという自体を招いてしまう可能性もあります。

その場合は、特定のドメインのみ受信設定を行いましょう。

送信元に確認

受信したメールに違和感を感じた場合は、その内容を送信者に問い合わせてみましょう。

ただし、受信したメールから返信をしてしまうと、詐称しているドメインの元にメールが届く可能性があるので、連絡先を知っている場合はメールを新規作成したり、直接電話で問い合わせるなどしましょう。

セキュリティソフトを更新をこまめに行う

OSやセキュリティソフトの更新は、なりすましだけでなく、ウイルス感染などからも自身を守るために必要です。

被害にあってからでは遅いので、こまめに更新するようにしましょう。

二段階認証の設定

ネットバンクやキャッシュレス決済のサイト・アプリでは、セキュリティとして二段階認証を設けましょう。

メールアドレスやパスワードだけでなく、期限付きのパスワードや、携帯の電話番号宛に送信されてくる認証コードなどを利用することで、不正アクセスを防止することができます。

【受信者編】なりすましメールが届いた時の対処法

自分のアドレスから迷惑メールが届いた時、受信者として取るべき行動はシンプルです。パニックになって不用意な操作をしないよう、以下の3点を徹底してください。

リンクや添付ファイルは絶対に開かない

このメールの目的は受信者を驚かせて本文中のリンクをクリックさせたり、ウイルス付きの添付ファイルを開かせたりすることです。 「アカウントが停止されます」「重要なお知らせ」といった件名であっても、自分のアドレスから届いた不審なメールは一切無視して削除するのが正解です。決して反応してはいけません。

パスワード変更と2段階認証の徹底

先述の通り多くの場合は「表示上の偽装」であり、パスワードが漏れているわけではありません。しかし、万が一の可能性(リスト型攻撃などでパスワードが突破されている可能性)をゼロにするために、念のためパスワードを変更しておくことを強くおすすめします。

また、これを機に「2段階認証(2要素認証)」を設定しておきましょう。これを有効にしておけば、仮にパスワードが知られてしまっても、スマホなどでの承認がない限りログインできないため、乗っ取りリスクを劇的に下げることができます。

メールのヘッダー情報を確認する

「偽装かどうかを技術的に見極めたい」という場合は、メールの「ヘッダー情報(ソース)」を確認します。 Gmailであれば、メール右上の「…(縦の三点リーダー)」から「メッセージのソースを表示」を選択します。

表示された情報の内、Return-Path(実際の送信元・封筒の情報)を確認してください。ここが自分のメールアドレスではなく、見知らぬ乱数のようなアドレスや別のドメインになっていれば、それは明白な「なりすましメール」です。

【送信者編】自社ドメインをなりすましから守る根本対策

ここまで「受信者」としての対策を述べましたが、もしあなたが企業のメール担当者で自社のドメイン(会社のアドレス)がなりすまされているとしたら事態はより深刻です。 自社のブランド信用を守るために、送信者側として行うべき技術的な対策について解説します。

送信ドメイン認証(SPF/DKIM)だけでは防げない?

「なりすまし対策」として広く知られているのが、SPF(Sender Policy Framework)やDKIM(DomainKeys Identified Mail)といった送信ドメイン認証技術です。

- SPF あらかじめ登録したIPアドレス(サーバー)以外からの送信を検知する。

- DKIM 電子署名を付与し、メールの改ざんを検知する。

これらは現在、ビジネスメールの必須マナーとなっていますが実はこれだけでは不十分です。なぜなら、SPFやDKIMで「認証失敗」と判定されたとしても、「そのメールをどう扱うか(拒否するか、そのまま届けるか)」の判断は受信側のサーバーに委ねられているからです。 結果として、認証に失敗したなりすましメールであっても、受信者の手元に届いてしまうケースが少なくありません。

「DMARC」を設定して、なりすましメールをブロックする

そこで、なりすましを確実に防ぐための切り札となるのが「DMARC(ディーマーク)」です。DMARCは、SPFやDKIMの認証に失敗したメール(=なりすましの疑いがあるメール)について、「どう処理すべきか」を送信元(あなた)が受信側に指示できる仕組みです。

DMARCポリシーを以下のいずれかに設定することで、強力な対策が可能になります。

- none(何もしない) 認証失敗のレポートだけ受け取る(監視モード)。

- quarantine(隔離) 認証失敗メールを迷惑メールフォルダへ送るよう指示する。

- reject(拒否) 認証失敗メールを受信拒否(ブロック)させる。

もっとも強力な「reject(拒否)」に設定しておけば、悪意ある第三者があなたのアドレスになりすましてメールを送っても、受信側のサーバーで門前払いされ相手の受信箱には届きません。 自社のドメインが悪用されるのを防ぐためには、SPF・DKIMに加えて、このDMARCの設定までをセットで行うことが、現代のセキュリティ標準(特にGmailガイドライン対応)となっています。

DMARCについては以下の記事で詳しく解説していますので、必要に応じてご確認ください。

自社のメール配信はメール配信システムを利用すべき

ここまで解説した通り、メールはビジネスに欠かせないツールであると同時になりすましや誤送信といったリスクと隣り合わせでもあります。 特に顧客に向けた一斉送信や重要なお知らせを送る際、個人のメーラー(OutlookやGmail)を使ってBCC配信などを行うことは、セキュリティの観点から推奨されません。

なぜなら、個人の環境ではSPFやDKIMといった認証技術の設定が難しく、なりすまし判定を受けてメールが届かなかったり、操作ミスによる情報漏洩事故を起こすリスクが高いからです。

企業として安全にメールを配信し、顧客からの信頼を守るためには、セキュリティ対策が施された専用の「メール配信システム」を利用するのが最も確実な解決策です。 メール配信システムを利用すれば、以下のようなメリットがあります。

- なりすまし対策の強化: SPF/DKIM/DMARCなどの送信ドメイン認証に対応しているため、受信者へ安全なメールとして認識されやすくなります。

- 誤送信の防止: システムが自動で個別に送信処理を行うため、BCC設定ミスのような情報漏洩が起こりません。

- 高い到達率: 迷惑メール判定を回避する技術が組み込まれており、重要な情報を確実に届けられます。

おすすめのメール配信システム「ブラストメール」

安全かつ確実にメールを届けるためのツールとして「ブラストメール」をご紹介します。

ブラストメールは15年連続顧客導入シェアNo.1の実績を持つメール配信サービスです。多くの企業様に選ばれている理由は、高度なセキュリティ対策を、誰でも簡単に利用できる点にあります。

- 送信ドメイン認証対応 Gmailのガイドライン強化など、昨今の厳しいセキュリティ要件に対応したSPF・DKIM・DMARCの設定をサポートします。専門知識がなくても、なりすましと判定されない「信頼されるメール」を配信できます。

- マニュアル不要の使いやすさ 直感的な操作画面で、リストの管理から配信までスムーズに行えます。誤操作のリスクを減らし、業務効率を大幅に向上させます。

- 圧倒的なコストパフォーマンス 月額4,000円(税別)から導入可能。高価なシステム構築をせずとも、大手企業と同等レベルの安全な配信環境を手に入れることができます。

「セキュリティ対策は難しそう…」と不安な方もご安心ください。 ブラストメールでは無料トライアルを実施中です。まずは無料トライアルで、その安全性と使いやすさを体験してみてください。

公式サイト:シェア1位のメール配信システム「ブラストメール」

FAQ

- Q:なりすましメールとは具体的にどのようなものですか?

- A:第三者が実在する企業や個人を装って送信する詐欺メールのことです。**本文内のリンクから偽サイトへ誘導し、クレジットカード情報やパスワードなどの個人情報を盗み出したり、金銭を騙し取ったりすることを主な目的としています。**

- Q:なぜ「なりすまし」が簡単にできてしまうのですか?

- A:メールの技術的な仕組み上、送信者情報(ヘッダー)を自由に書き換えることが可能だからです。**実際の送信元(エンベロープ)と、受信者に表示される差出人(ヘッダー)が一致していなくてもメールが届いてしまう仕組みが悪用されています。**

- Q:なりすましメールを見分けるポイントはありますか?

- A:送信元のメールアドレスのドメイン(@以降)や、本文内のリンク先URLをよく確認することが重要です。**企業名が入っていても公式のドメインと微妙に異なる文字列が使われているケースが多いため、細部まで注意深くチェックしましょう。**

- Q:被害に遭わないために、どのような対策を行えばよいですか?

- A:OSやセキュリティソフトを常に最新の状態に保ち、重要なWebサービスでは二段階認証を設定します。**もし不審なメールが届いた場合は、安易にリンクを開かず、公式サイトや電話窓口を通じて直接確認を取るのが最も確実です。**

まとめ

ビジネスをする上で、手軽に連絡をとることができるメールはとても便利なツールです。しかし、なりすましメールによる手口も巧妙化しているため、自分の身を守るための工夫が不可欠です。

仕事用・私用に関わらず、受信したメールがなりすましメールである可能性はあります。違和感を感じた場合は、メールのソースを確認してみたり、送信者に直接問い合わせるなどして対策をしましょう。

また、自身が使用するウェブメールやメールソフト、メール配信サービスなどが「SPF」「DKIM署名」などのなりすましメール対策を行っているかを確認することも重要です。もし何もされていない場合は、自分がなりすましメールを受信する可能性だけでなく、自身のメールアドレスがなりすましメールに利用される可能性もあります。

訴訟などの問題に発展する前に、必ず対策を行うようにしましょう。シェア一位のメール配信サービス「ブラストメール」ではなりすましメール対策を行っているため、安心してメール配信を行うことができます。メールの一斉配信やメルマガ配信において、なりすましメールと誤判定されるリスクを減らしたい場合は、ご利用を検討してみてください。